fortify代码审计j*a语言代码审计C语言代码审计检测

第一枪帮您来“拼单”,更多低价等你来!fortify代码审计j*a语言代码审计C语言代码审计检测

- 名称西安青穗信息技术有限责任公司 【公司网站】

- 所在地中国 陕西 西安 雁塔区

- 联系人 徐会立

- 价格 面议 点此议价

- 采购量 不限制

- 发布日期 2020-11-08 21:45 至 长期有效

fortify代码审计j*a语言代码审计C语言代码审计检测产品详情

- 质量:保障

- 价格:合适

- 品牌:其他

- 版本类型:单机版

- 语言版本:简体中文版

- 软件名称:fortify

- 版本号:新

产品中心

- 代码检测

- Web应用安全

- 测试工具

- 交互式安全

- 模糊测试

Fortify WebInspect(Fortify Web应用安全测试 )

服务热线: 153-3909-3085

、准确的动态扫描器

无缝爬网现代框架和 Web 技术。显示 Web 应用程序可攻击性和和 Web 服务器漏洞。

自动化和企业工作流程集成

全自动化解决方案,帮助满足 DevOps 和扩展性需求。可与 SDLC 集成,无需额外开销。

可在本地和云端使用或混合使用

在本地或云端开始使用,并可根据业务需求扩展。集中管理本地和云端程序。

合规性管理

预配置了政策和报告,适用于所有与 Web 应用程序安全相关的主要合规性条款,包括 PCI DSS、DISA STIG、NIST 800-53、ISO 27K、OWASP 和 HIPPAA。

管理企业应用安全风险

管理应用安全风险,创建和管理监督报告。在应用中监控趋势,对漏洞采取措施。

利用代理技术优化扫描结果

从扫描的 Web 应用中获得更多可视性和堆栈跟踪见解。使用此技术优化扫描速度和准确性。

通过获取相关信息和统计数据概览,自由掌控扫描。交互式模块使您可以深入了解有关应用爬网和扫描结果的详细上下文信息。

通过获取相关信息和统计数据概览,自由掌控扫描。交互式模块使您可以深入了解有关应用爬网和扫描结果的详细上下文信息。

通过获取相关信息和统计数据概览,自由掌控扫描。交互式模块使您可以深入了解有关应用爬网和扫描结果的详细上下文信息。

通过获取相关信息和统计数据概览,自由掌控扫描。交互式模块使您可以深入了解有关应用爬网和扫描结果的详细上下文信息。

客户评价

借助 Micro Focus Fortify on Demand 和 Fortify WebInspect,确保安全软件开发生命周期,不仅解决了迫切需求,还为 Aaron’s 铺设了成就行业安全代码之路。

Bh*in Patel - 安全信息保证工程师

Aaron’s

Micro Focus WebInspect 显著提高了 Gamania 项目开发安全和质量。Gamania 现在使用 Micro Focus WebInspect 每月定期运行扫描,寻找网页安全弱点。该软件准确率几乎达到 100%,并且可以实时调整防火墙设置,实现安全自动化管理。

Huang Wei信息安全经理

Gamania

定义了NoDb常量,,,mark下,现在还不知道有啥用

加载了全局配置文件config.php

定义了路由的方法

ii.config.php

定义了些许的常量

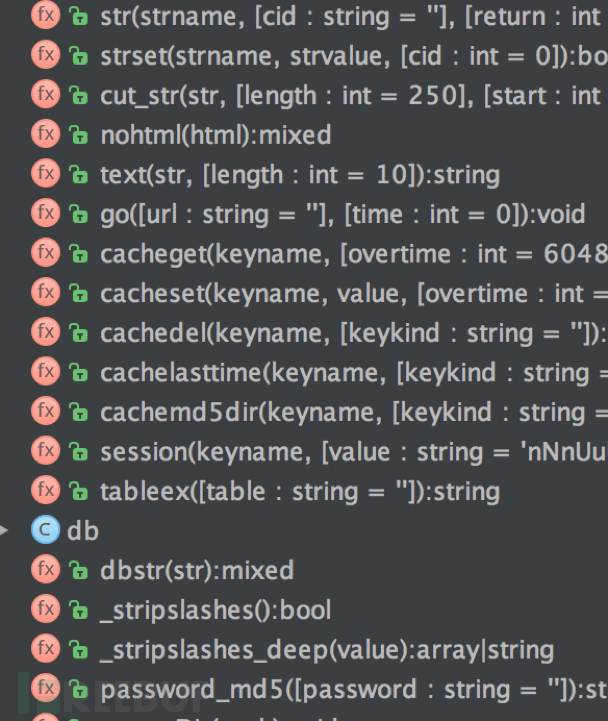

包含了func.php文件(系统基本所有函数、加数据的操作类)

根据NoDb常量的值,取决了要不要初始化数据库。(mark 上述疑问解答)

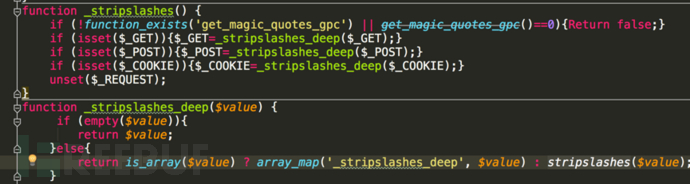

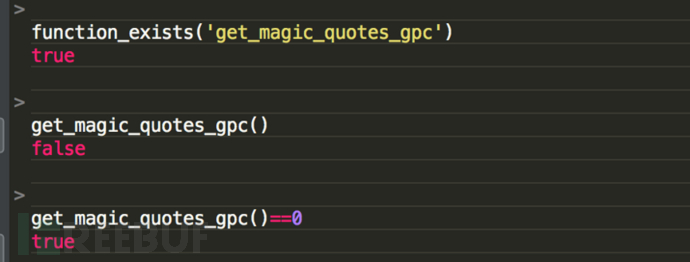

后一个函数_stripslashes,是否要去除转义,如下图:

判断是否支持,开启了自动转义。如果开启了就全局去除分斜杠,还原数据。

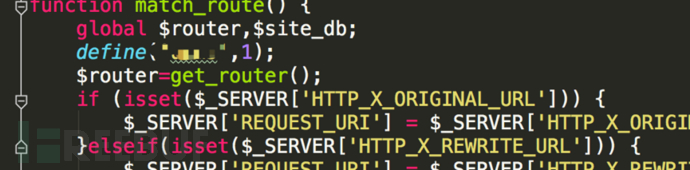

iii.index.php文件后一行代码match_route();

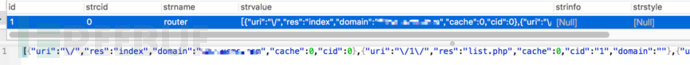

读取数据库,并进行了缓存操作。

缓存记录

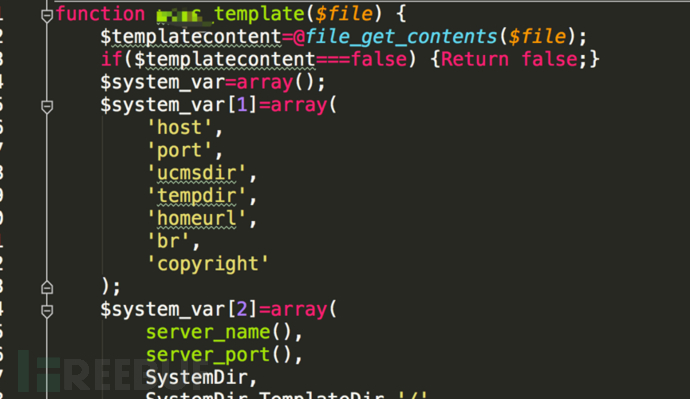

初始化模板

![]()

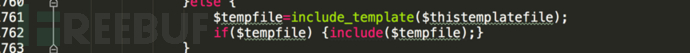

加载模板

模板解析

完成首页显示,完成这个流程分析,对这个cms有了大概的了解

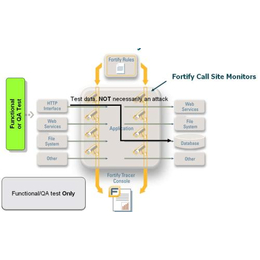

4.下面借助工具fortify快速人工审计

xss

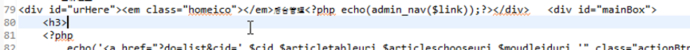

这里有说存在,简单一看,没有过滤机制,那么具体分析数据来源是否准确无误,

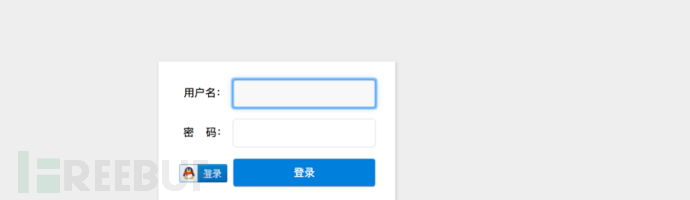

这个位置是输入框,数据来源人工填写,它的目的地为数据库存储,那现在关键位置是数据库存储的过程是否有做安全性过滤。

![]()

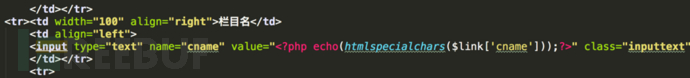

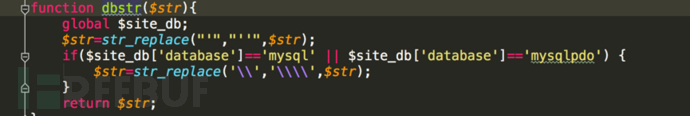

这里有个函数dbstr,数据库字符串函数的处理,那么看函数的定义

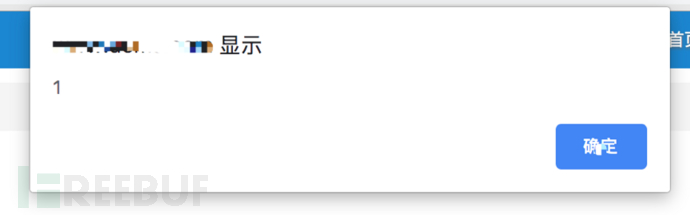

分析得知,数据做了单引号的过滤,和反斜线的转义,没有过滤尖括号,那我们随意构建payload:<script>alert(1)</script>,效果图下图:

源代码:

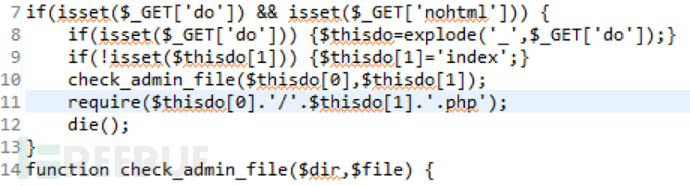

File Inclusion

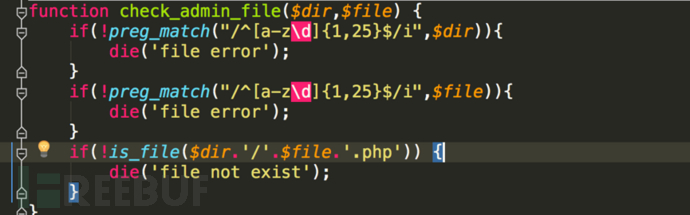

这里提示有文件包含,查看代码逻辑需要两个参数,do、nohtml、do的参数值做分隔处理个参数值为路径,第二个参数值为文件名。后面还有个验证函数,代码如下:

使用了正则做了验证,允许输入的值数字和字母并且长度也做了限定,包括后缀也做了限定,那么存不存在包含,显然可以是可以包含的,但是包含的范围比较小,为什么?自己想一下。如果能突破这个限定,那肯定更牛叉。

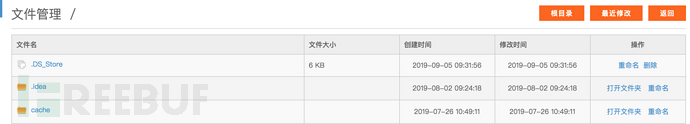

后台自带文件管理系统

按照cnvd的评判标准,这个系统只要拿些后台,就是一个高危的评级。因为shell如此简单。

5. 难点分析

前台没有什么交互的模块,所有着手于后台,那么从上面的分析来看,这个框架,只要突破了后台账号密码,那么shell唾手可得。现在分析登录的过程。

没有做验证码的做验证,是否可以下弱口令。

该公司其他产品

-

Fortify件购买价格 正版购买 中国代理商 青穗软件

¥1.0元/件 -

sonarqube中国服务商

¥10000.0元/件 -

Coverity代码扫描工具正版购买价格中国代理商公司

面议 -

SonarQube代理商正版购买中国区使用代理青穗软件

¥10000.0元/件 -

fortify代码审计j*a语言代码审计C语言代码审计检测

面议

江湖通产品

-

上海静安 国产PDF软件 代理商

面议

上海静安 国产PDF软件 代理商

面议

-

无锡 国产PDF软件 销售

面议

无锡 国产PDF软件 销售

面议

-

江苏 PDF软件 代理商

面议

江苏 PDF软件 代理商

面议

-

上海普陀 正版PDF软件 代理商

面议

上海普陀 正版PDF软件 代理商

面议

-

上海静安 可以编辑的PDF软件 代理商

面议

上海静安 可以编辑的PDF软件 代理商

面议

精品推荐

-

恒智天成水利水电工程资料管理软件水利建设资料软件

¥1000.0元

恒智天成水利水电工程资料管理软件水利建设资料软件

¥1000.0元

-

无线胶装机是什么原理,双翼科技(在线咨询),山西胶装机

面议

无线胶装机是什么原理,双翼科技(在线咨询),山西胶装机

面议

-

筑业湖南省建设工程预算清单软件造价大师湖南建筑工程造价软件

¥1580.0元

筑业湖南省建设工程预算清单软件造价大师湖南建筑工程造价软件

¥1580.0元

-

哈尔滨双轨*软件开发双轨奖金制度双轨制度开发

¥18000.0元/套

哈尔滨双轨*软件开发双轨奖金制度双轨制度开发

¥18000.0元/套

-

黑龙江*系统分盘结算系统*软件订制开发

¥18000.0元/套

黑龙江*系统分盘结算系统*软件订制开发

¥18000.0元/套